- •Определение термина информационная безопасность.

- •Определения доступности, целостности, конфиденциальности информации.

- •Что такое компьютерная и сетевая безопасность.

- •3 Аспекта защиты информации (нарушение защиты, механизмы защиты, сервисные службы защиты) – определения.

- •Сервисы безопасности: идентификация, аутентификация, шифрование, контроль целостности.

- •Сервисы безопасности: управление доступом.

- •Сервисы безопасности: протоколирование и аудит.

- •Сервисы безопасности: экранирование.

- •Сервисы безопасности: анализ защищенности.

- •Сервисы безопасности: обеспечение отказоустойчивости, обеспечение обслуживаемости.

- •Сервисы безопасности: туннелирование, управление.

- •Типы атак, классификации, виды нарушений защиты.

- •Модель защиты сети.

- •Основные аспекты криптографии.

- •Классификация криптографических систем.

- •Основные аспекты криптоанализа.

- •Распределение ключей при симметричном шифровании.

- •Иерархия ключей в одной из схем распределения ключей при симметричном шифровании.

- •Сценарии распределения ключей: централизованное распределение ключей (схема, пояснения).

- •Сценарии распределения ключей: децентрализованное распределение ключей (схема, пояснения).

- •Простые числа, взаимно простые числа.

- •Теорема Ферма, теорема Эйлера, функция Эйлера.

- •Первообразные корни.

- •Решение сравнения первой степени (общий подход).

- •Решение сравнения первой степени (алгоритм Евклида).

- •Решение сравнения первой степени (расширенным алгоритмом Евклида).

- •Решение сравнения первой степени (метод Эйлера).

- •Управление ключами: распределение открытых ключей (публичное объявление) (схема, пояснения).

- •Управление ключами: распределение открытых ключей (публично доступный каталог) (схема, пояснения).

- •Управление ключами: распределение открытых ключей (авторитетный источник ключей) (схема, пояснения).

- •Управление ключами: распределение открытых ключей (сертификаты открытых ключей) (схема, пояснения).

- •Управление ключами: распределение секретных ключей (схема Меркла) (схема, пояснения).

- •Управление ключами: распределение секретных ключей (с обеспечением конфиденциальности и аутентификации) (схема, пояснения).

- •Контроль целостности данных (схема системы защиты целостности данных, пояснения).

- •Симметричные методы защиты целостности данных.

- •Криптографические хэш-функции.

- •Mac с использованием функции хэширования с ключом.

- •Mac с использованием алгоритмов блочного шифрования.

- •Асимметричные методы защиты целостности данных: эцп.

- •Идентификация, 3 вида аутентификации.

- •Основные методы аутентификации.

- •Механизмы определения свежести сообщения и существования пользователя: стратегии оклик-отзыв – 3 варианта (схемы, пояснения); стандартные варианты этих стратегий (схемы, пояснения).

- •Механизмы определения свежести сообщения и существования пользователя: метка времени – 3 варианта (схемы, пояснения); стандартные варианты этих стратегий (схемы, пояснения).

- •Взаимная аутентификация.

- •Аутентификация с привлечением доверенного посредника (схема, пояснения).

- •Аутентификация с помощью пароля: простейший протокол (схема, пояснения).

- •Аутентификация с помощью пароля: протокол Нидхема (схема, пояснения).

- •Аутентификация с помощью пароля: схема с одноразовыми паролями (схема, пояснения).

- •Основные понятия биометрии.

- •Аутентификация личности.

- •Биометрическая идентификация (схема, пояснения).

- •Биометрическая верификация (схема, пояснения).

- •Сопоставление биометрических образцов (схема, пояснения).

- •Режим шифрования однократного гаммирования. Преимущества и недостатки.

- •Необходимые и достаточные условия абсолютной стойкости шифра.

- •Скремблер. Преимущества и недостатки использования.

- •Свойства, которыми должна обладать псевдослучайная последовательность, генерируемая скремблером.

- •Последовательность наибольшей длины. Неприводимый и примитивный многочлены степени n.

- •Составные блочные шифры. Sp-сети. Лавинный эффект, диффузия и конфузия.

- •Сеть Фейстеля.

- •Расшифрование

- •Алгоритм шифрования des.

- •Режим электронной шифровальной книги (ecb).

- •Режим сцепление шифрованных блоков (cbс).

- •Режим обратная связь по шифротексту (cfb).

- •Режим обратная связь по выходу (ofb).

- •Режим сцепления блоков (bc).

- •Режим сцепления блоков шифротекста с распространением ошибки (pcbc).

- •Сравнение алгоритмов гост и des.

- •Алгоритм шифрования aes: общий алгоритм.

- •Алгоритм шифрования aes: преобразование замена байт (SubBytes).

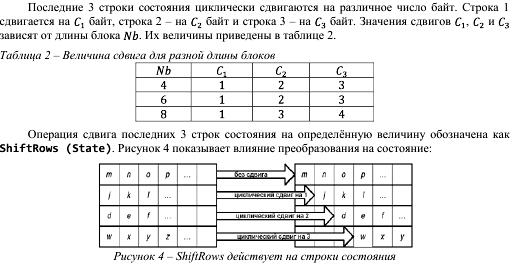

- •Алгоритм шифрования aes: преобразования сдвига строк (ShiftRows) и добавление раундового ключа (AddRoundKey).

- •Алгоритм шифрования aes: преобразование замешивания столбцов (MixColumns).

- •Алгоритм шифрования aes: алгоритм выработки ключей (Key Schedule).

- •Вычисления в поле Галуа.

- •Генерация большого простого числа и проверка его на простоту. Метод пробных делений

- •Решето Эратосфена

- •Критерий Вильсона

- •Тест Рабина–Миллера

- •Алгоритм эффективной реализации возведения целого числа в целую степень по модулю n.

- •Алгоритм схемы обмена ключами Диффи-Хеллмана.

- •Схемы построения эцп.

- •Электронная подпись rsa.

- •Электронная подпись Эль-Гамаля.

Сравнение алгоритмов гост и des.

Алгоритм шифрования aes: общий алгоритм.

AES (Rijndael) представляет собой итеративный блочный шифр, имеющий переменную длину блоков и различные длины ключей. Длина ключа и длина блока могут быть независимо друг от друга 128, 192 или 256 бит (стандарт AES использует длину блока только 128 бит).

Алгоритм шифрования aes: преобразование замена байт (SubBytes).

Блоки замен в шифре AES играют важную роль. Согласно основополагающим принципам, сформулированным еще К. Шенноном, преобразования данных, используемые в шифре, должны придавать последнему два основных свойства – рассеивание и перемешивание. Преобразование SubBytes представляет собой нелинейную замену байт, выполняемую независимо с каждым байтом состояния. Таблицы замены (или S-блоки) являются инвертируемыми и построены из композиции двух преобразований.

Важно отметить, что процедура действует на каждый байт состояния.

Алгоритм шифрования aes: преобразования сдвига строк (ShiftRows) и добавление раундового ключа (AddRoundKey).

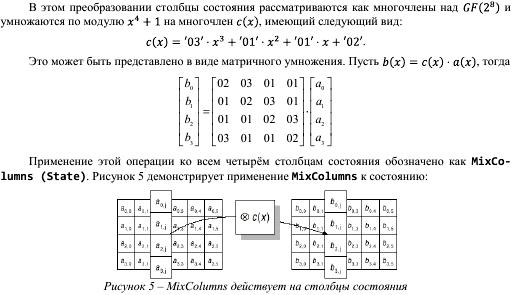

Алгоритм шифрования aes: преобразование замешивания столбцов (MixColumns).

Правила умножения: если умножаем элемент на 01 - оставляем его без изменений.

Если на 02 - смотрим, если элемент >= (80)16, то умножаем его на 2 и XOR с 11B, чтобы избежать переполнения. Иначе, если <80, просто умножаем элемент на 2.

Если на 03 - раскладываем умножение на две части. В первой части умножаем на 02 (смотри умножение на 02), а потом обязательно XOR с этим же самым числом. Т.е., FF*03 = (FF*02) XOR (FF).

Алгоритм шифрования aes: алгоритм выработки ключей (Key Schedule).

Цикловые ключи получаются из ключа шифрования посредством алгоритма выработки ключей. Он содержит два компонента: расширение ключа (Key Expansion) и выбор циклового ключа (Round Key Selection). Основополагающие принципы алгоритма выглядят следующим образом:

1. Общее число бит цикловых ключей равно длине блока, умноженной на число циклов плюс 1 (например, для длины блока 128 бит и 10 циклов требуется 1408 бит циклового ключа).

2. Ключ шифрования расширяется в расширенный ключ (Expanded Key).

3. Цикловые ключи берутся из расширенного ключа следующим образом: первый цикловой ключ содержит первые Nb слов, второй – следующие Nb слов, и т.д.

Вычисления в поле Галуа.

Поле

Галуа

![]() есть поле разложения всякого неприводимого

многочлена

есть поле разложения всякого неприводимого

многочлена

![]() степени

степени

![]() над полем

над полем

![]() .

.

Арифметика

поля Галуа широко используется в

криптографии. Данное поле содержит

только числа конечного размера, при

делении отсутствуют ошибки округления.

Многие криптосистемы основаны на

![]() ,

где

,

где

![]() – большое простое число.

– большое простое число.

Криптографы

также используют арифметику по модулю

неприводимых многочленов степени

,

коэффициентами которых являются целые

числа по модулю

![]() ,

где

– простое число. Эти поля называются

,

где

– простое число. Эти поля называются

![]() .

.