информационная безопасность / 39 / инф_оруж

.docКомпьютерные технологии втягивают человека в виртуальную реальность смесь правды и лжи, в которой трудно отличить одно от другого. Это очень большая опасность, и население благополучных стран, например США, где искусство манипулирования общественным сознанием достигло больших высот, весьма уязвимо в этом смысле. Готовы ли мы к противостоянию и что мы вообще знаем об оружии XXI века информационном?

Вступление.

Особенность современного исторического развития заключается в том, что нормальная жизнедеятельность любого общественного организма во многом определяется именно уровнем развития, качеством функционирования и безопасностью информационной среды. Производство и управление, оборона и связь, транспорт и энергетика, финансы, наука и образование, правоохранительные органы, средства массовой информации, - все это зависит от интенсивности информационного обмена, полноты, своевременности и достоверности информации. Именно информационная инфраструктура общества превращается в мишень оружия будущего, которое определяется как оружие информационное.

В настоящее время мировое сообщество озабочено состоянием защиты национальных информационных ресурсов в связи с расширением доступа к ним через открытые информационные сети. Именно эти сети являются каналом будущих информационных агрессий.

Не случайно термин "информационное оружие" заключен в кавычки, поскольку его применение не сопровождается катастрофическими разрушениями физических объектов, а человеческих жертв в общепринятом смысле этих слов вообще может не быть. Главная опасность информационного оружия заключается в том, что нарушения нормального функционирования компьютерных систем могут нанести существенный урон особо уязвимым системам управления и планирования в таких сферах, как энергетика, транспорт, финансы, связь, армия.

К информационному оружию, возникшему благодаря особенностям нынешнего времени, следует отнести широкий класс приемов и способов информационного воздействия на противника - от дезинформации и пропаганды до средств радиоэлектронной борьбы. Однако более точно информационным оружием можно назвать средства уничтожения, искажения или хищения информационных массивов; средства преодоления систем защиты; средства ограничения допуска законных пользователей; средства дезорганизации работы технических средств и компьютерных систем.

Информационное оружие по сути своей двулико, в нем хорошо прослеживаются электронный и человеческий аспекты. С одной стороны, общество все в большей мере попадает в зависимость от информационных технологий, поэтому нормальная работа многих компьютеров и компьютерных сетей без преувеличения имеет жизненно важное значение. С другой стороны, главным, стратегическим объектом воздействия информационного оружия остаются все-таки люди.

Информационное оружие

Многочисленные публикации результатов военно-теоретических исследований и военная практика показывают, что к основным реальным объектам деструктивного информационного воздействия, в совокупности составляющим в настоящее время информационно-стратегический ресурс, можно отнести следующие:

-

человеко-машинные системы управления (эргатические системы) различного государственного (военного) уровня, включая каналы информационного обмена и телекоммуникации;

-

среду обмена информацией;

-

средства сбора (получения), обработки, хранения и доставки информации, основу которых составляют электронно-вычислительные и радиотехнические системы с соответствующими видами обеспечения (информационным, программным, лингвистическим и др.);

-

информация ограниченного распространения (ИОР), т.е. информация, составляющая государственную, коммерческую и личную тайну, включая ее носители, системы и средства защиты;

-

общество, персонал эргасистем и человека как "информационного деятеля" (носителя определенного мировоззрения, политических взглядов и моральных ценностей; создателя и пользователя информационной базы эргасистем; элемента принятия управленческих решений и др.)

Дадим несколько определений Информационного оружия.

Информационное оружие - это совокупность специально организованной информации и информационных технологий позволяющая целенаправленно изменять (уничтожать, искажать), копировать, блокировать информацию, преодолевать системы защиты, ограничивать допуск законных пользователей, осуществлять дезинформацию, нарушать функционирование носителей информации, дезорганизовывать работу технических средств, компьютерных систем и информационно-вычислительных сетей, применяемая в ходе информационной борьбы (войны) для достижения поставленных целей.

Информационное оружие - это "средства уничтожения, искажения или хищения информационных массивов массивов, добывания из них необходимой информации после преодоления систем защиты, ограничения или воспрещения доступа к ним законных пользователей, дезорганизации работы технических средств, вывода из строя телекоммуникационных сетей, компьютерных систем, всего высокотехнологического обеспечения жизни общества и функционирования государства".

В общетеоретическом смысле под "информационным оружием" понимается совокупность средств, предназначенных для поражения и уничтожения информационных систем (эргасистем, информационных деятелей, информационных технологий и др.) в ходе информационной борьбы (войны). Информационной называется система, в которой образующие ее элементы и их отношения (связи) являются информационными. Она может рассматриваться как ансамбль трех системно-информационных компонентов: структуры (способа внутренней организации элементов и связей), алгоритмов (реализующих функции переработки информации - рецепции, интерпретации и коммуникации) и языка представления и взаимодействия элементов. Тогда средства для поражения и уничтожения информационной системы путем деструктивных воздействий на выделенные компоненты можно объединить в три соответствующие группы, по сути представляющие собой три рода "информационного оружия", такие как:

-

"организационное (противоорганизационное) оружие" (средства и способы дезорганизации, поражения и уничтожения структуры информационных систем, деструктивные технологии оргуправления и др.);

-

"алгоритмическое (противоалгоритмическое) оружие" (средства и способы дезориентации информационных деятелей, поражения и уничтожения технологий и алгоритмов функционирования систем, алгоритмы деструктивных действий и др.);

-

"лингвистическое (противолингвистическое) оружие" (средства и способы дезинформации и дезориентации информационных деятелей, поражения и уничтожения алгоритмов, неоднозначные языковые единицы, противоречивые буквенно-цифровые алфавиты и др.).

"Информационное оружие" каждого рода можно классифицировать по ряду тактических признаков:

по назначению - наступательное, оборонительное, имитационное;

по целям - одно- и многоцелевое или универсальное;

по радиусу действия - ближнего и дальнего действия;

по масштабу воздействия - индивидуального, группового и массового поражения;

а также по назначению, типу носителя и степени поражения.

В частности, по типу носителя "информационное оружие" классифицируется на:

-

информационно-духовное (идеологии, религии, культуры);

-

информационно-психологическое (пропаганда, клевета, средства зомбирования);

-

информационно-физическое (фармакологические, электронные, энергетические средства);

-

информационно-ментальное (слово-, мысле-, числоформы).

По степени поражения: искажение сообщений, информации; дезинформация информационных деятелей; дезориентация лиц, принимающих решения; дестабилизация информационных технологий; дезорганизация информационных систем; разрушение информационных массивов и их носителей; уничтожение носителей информации.

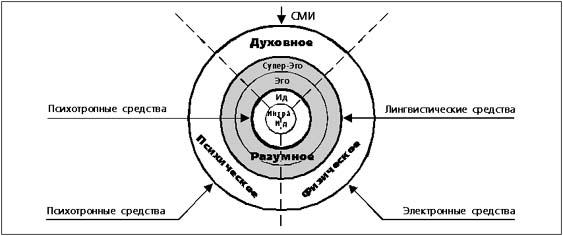

Для определения возможных видов "информационного оружия", имеющих прикладное значение, воспользуемся (с учетом рассмотренных общетеоретических представлений) известной феноменологической моделью человека, как информационного деятеля, распространив ее и на представление эргатических систем. Соответствующая модель простейшей эргатической системы (эргамата) включает пять основных подсистем-компонентов (рис.): духовный, психический, физический, а также, ментально-сознательный ("Эго"), Супер-эго и ментально-бессознательный ("Ид"), Интра-Ид.

Рис. Структурно-феноменологическая модель личности и классификация видов информационного оружия

Эго (от лат. ego - я) - врожденный компонент разумного аппарата, ответственный за протекание интеллектуальных процессов принятия решений в соответствии с принципом реальности (сохранения целостности организма путем отсрочки удовлетворения инстинктов до того момента, когда будет найдена возможность достичь разрядки подходящим способом и/или будут найдены соответствующие условия во внешней среде) и действующий на всех уровнях сознания, включая бессознательное и предсознание;

Ид (от лат. id - оно) - бессознательное как инстинктивные врожденные или приобретенные аспекты личности, "функционирующие" в соответствии с принципом удовольствия (немедленной разрядки психической энергии, производимой биологически обусловленными побуждениями) или целиком неосознаваемые;

Тогда к видам "информационного оружия" можно условно отнести пять соответствующих совокупностей или групп средств, применяемых для деструктивных (дезориентирующих, дезинформирующих, дезорганизующих, дестабилизирующих, разрушающих, подавляющих и др.) информационных воздействий на содержательные компоненты реальных эргасистем, соответствующие выделенным компонентам модели, а именно:

-

средства массовой информации (СМИ: радио, пресса, телевидение) и агитационно- пропагандистские средства (видеокассеты, электронные учебники, энциклопедии и др.);

-

психотронные средства (специальные генераторы, специальная видеографическая и телевизионная информация, видеосредства НИТ типа "Виртуальная реальность" и др.) [4];

-

электронные средства (оптико- и радиоэлектронные средства специальные передающие устройства и излучатели электромагнитных волн и импульсов, и др.; электронно-вычислительные средства "компьютерные вирусы", разрушающие программные закладки-"черви" и др.);

-

лингвистические средства (языковые единицы, "специальная" терминология, обороты речи, имеющие семантическую неоднозначность при переводе на другие языки и др.);

-

психотропные средства (специально структурированные лекарства, психофармакологические и психодислептические средства, транквилизаторы, антидепрессанты, галлюциногены, наркотики, алкоголь и др.).

СМИ и агитационно-пропагандистские средства, как вид "информационного оружия" массового поражения, предназначены для целенаправленного нанесения информационного ущерба, главным образом, духовно-нравственной жизни населения (включая военнослужащих) противостоящей стороны и, в первую очередь, его исторической памяти, мировоззрению, морально-нравственным идеалам с целью возможного управления его поведением, а также - для создания препятствия аналогичным воздействиям противника.

Психотронные средства предназначены для дистанционного зомбирования населения и персонала эргасистем противостоящей стороны, а также для возбуждения психических и психофизиологических расстройств людей-пользователей систем НИТ (видеографических и др.) на основе специальной контаминации (смешения) цветовой гаммы, дискретности и интенсивности излучения на экранах электронно-лучевых трубок мониторов, эффекта "25 кадра", воспринимаемого только на подсознательном уровне и др. Например, известно, что 12 декабря 1997 г. в Японии по национальному телевидению демонстрировался мультфильм, содержащий контаминацию цветовой гаммы, звука, мигания визуальной информации и анимационных кадров, от просмотра которого десятки детей получили психофизические расстройства различной тяжести.

Радиоэлектронные средства предназначены для радиоэлектронного подавления и поражения радиоэлектронных средств и сил противника, а также для защиты радиоэлектронных средств своих ВС, вооружения и военной техники от радиоэлектронного поражения и подавления. Оптико-электронные - для подавления и поражения оптико-электронных средств противника. Электронно-вычислительные средства или средства компьютерных информационных технологий (КИТ) предназначены для повышения эффективности действия своих ВС (сил, систем, оружия и средств, в частности, средств распознавания целей и их принадлежности на поле боя), а также для разрушения или искажения информационных массивов (массивов программ и данных), используемых в автоматизированных информационно-ударных системах (АИУС) противника. Электронные средства имеют решающее значение в условиях ведения высокоманевренных боевых действий и операций с использованием АИУС, высокоточного управляемого оружия и массированного применения ударной тактической авиации. Недостатки в информационном обеспечении АИУС вооружения, а также всех видов защитных вооружений, в особенности ПВО и ПРО, могут привести к большим потерям от своего оружия. Например, при проведении в Ираке воздушной и воздушно-наземной операций "Буря в пустыне" и "Меч в пустыне", США понесли большие потери в живой силе и технике от огня своих же сил и сил своих союзников по коалиции. Главная причина этих потерь - низкая эффективность существующих систем опознавания целей на поле боя по критерию "свой или чужой".

Лингвистические средства предназначены, главным образом, для использования высококвалифицированными специалистами при ведении международных переговоров, подписании и выполнении договоров между сторонами. Данные средства могут обеспечить долговременный высокоэффективный результат. Например, в текстах Договоров об ограничении систем ПРО США и СССР от 1972 г., о ликвидации РСМД от 1987 г., об ограничении и сокращении стратегических вооружений от 1991 г. можно легко обнаружить следы лингвистической борьбы. Так, наличие всего только одной маловразумительной фразы: "РЛС с большими фазированными антеннами системы предупреждения о пуске баллистических ракет стратегического назначения должны размещаться только на национальной территории, по ее периферии и обращенными вовне", позволило США иметь две РЛС за рубежом своей национальной территории, в Гренландии и Великобритании, а одну - в центре полуострова Аляска на расстоянии 800-1000 км от береговой линии Мирового океана. В то же время СССР в свое время был вынужден ликвидировать свою РЛС подобного типа, построенную под Красноярском в 800 км от китайской границы.

Психотпропные средства предназначены для воздействия на психику человека на генном или хромосомном уровнях: транквилизаторы разрывают связь между информационно-психическими и физическими процессами в организме человека, галлюциногены вызывают психические расстройства и др.

Рассмотренные группы средств (виды) "информационного оружия" могут одновременно оказывать побочное деструктивное влияние и на другие компоненты эргасистем. В частности, СМИ - на психическое (например, в форме "электронно-психической атаки" на основе применения специальной телевизионной информации) и на сознательное (в форме "лингвистической агрессии" на основе применения ненормативной лексики, сленга, "американизмов" и др.).

По цели использования, как и традиционное, информационное оружие делят на обеспечивающее и атакующее.

Обеспечивающим называется информационное оружие, с помощью которого осуществляются воздействия на средства защиты информации атакуемой ИВС.

В состав обеспечивающего информационного оружия входят (рис.1.):

-

средства компьютерной разведки;

-

средства преодоления системы защиты ИВС.

Атакующим называется информационное оружие, с помощью которого осуществляется воздействие на хранимую, обрабатываемую и передаваемую в ИВС информацию, нарушающее применяемые в ИВС информационные технологии.

В составе атакующего информационного оружия выделяют четыре основных вида средств информационных воздействий (рис.1.):

-

средства нарушения конфиденциальности информации;

-

средства нарушения целостности информации;

-

средства нарушения доступности информации;

-

средства психологических воздействий на абонентов ИВС.

Применение атакующего информационного оружия направлено на срыв выполнения ИВС целевых задач.

Успешное применение обеспечивающего информационного оружия позволяет осуществлять деструктивные воздействия на хранимую, обрабатываемую и передаваемую в СОИ информацию с использованием атакующего информационного оружия.

По способу реализации информационное оружие можно разделить на три больших класса:

-

математическое (алгоритмическое);

-

программное;

-

аппаратное.

Рис.1. Классификация информационного оружия.

Информационное оружие, относящееся к разным классам, может применяться совместно, а также некоторые виды информационного оружия могут нести в себе черты нескольких классов.

Специфика данной работы состоит в том, что рассматривая все три класса информационного оружия, основной акцент делается на защиту от алгоритмического и программного информационного оружия.

К алгоритмическому информационному оружию относят:

-

алгоритмы, использующие сочетание санкционированных действий для осуществления несанкционированного доступа к информационным ресурсам;

-

алгоритмы применения санкционированного (легального) программного обеспечения и программные средства несанкционированного доступа для осуществления незаконного доступа к информационным ресурсам.

К программному информационному оружию будем относить программы с потенциально опасными последствиями своей работы для информационных ресурсов СОИ.

Под программой с потенциально опасными последствиями понимается некоторая самостоятельная программа (набор инструкций), которая способна выполнить любое непустое подмножество перечисленных ниже функций:

1. Скрывать признаки своего присутствия в программно-аппаратной среде СОИ.

2. Обладать способностью к самодублированию, ассоциированию себя с другими программами и/или переносу своих фрагментов в иные области оперативной или внешней памяти.

3. Разрушать (искажать произвольным образом) код программ в оперативной памяти.

4. Сохранять фрагменты информации из оперативной памяти в некоторой области внешней памяти прямого доступа (локальной и удаленной).

5. Искажать произвольным образом, блокировать и/или подменять выводимый во внешнюю память или в канал связи массив информации, образовавшийся в результате работы прикладных программ, или уже находящиеся во внешней памяти массивы данных.

6. Подавлять информационный обмен в телекоммуникационных сетях, фальсифицировать информацию в каналах государственного и военного управления.

7. Нейтрализовывать работу тестовых программ и систем защиты информационных ресурсов.

При этом под самодублированием программы с потенциально опасными последствиями понимается процесс воспроизведения своего собственного кода в оперативной или внешней памяти персональной ЭВМ (ПЭВМ).

Ассоциирование с другой программой - интеграция своего кода, либо его части в код другой программы таким образом, чтобы при некоторых условиях управление передавалось на код программы с потенциально опасными последствиями.

Программы с потенциально опасными последствиями обычно условно разделяют на следующие классы: компьютерные вирусы, средства несанкционированного доступа и программные закладки.

Компьютерный вирус (KB) - это программа, обладающая способностью к скрытому размножению в среде используемой операционной системы путем включения в исполняемые или хранящиеся программы своей, возможно модифицированной копии, которая сохраняет способность к дальнейшему размножению. КВ, внедряется в чужую "электронную среду". КВ передается по линиям связи и сетям обмена информацией, проникает в электронные телефонные станции и системы управления. В заданное время или по сигналам КВ стирает, либо изменяет хранящуюся в памяти ЭВМ информацию, причем изменение может быть произвольным или целенаправленным. Например, КВ, внедренный в банковский компьютер, может изменить в пользу своего автора денежный счет или перевести деньги с одного счета на другой. Такой КВ способен также заполнить другими данными всю память компьютера-жертвы и в конечном счете блокировать его.

Заражая программы, вирус может распространяться по компьютерной системе или сети обмена информацией, используя полномочия пользователей для заражения их же программ.

Для использования компьютерных вирусов в качестве программного модуля системы информационного воздействия принципиальное значение имеют следующие классификационные признаки вирусов (рис.1):

-

объект воздействия (заражения);

-

способ заражения объекта;

-

принцип маскировки;

-

деструктивные возможности.

Особенностью KB является его ненаправленность на конкретные программы и также то, что во главу угла ставится самодублирование вируса. Разрушение информации вирусом не направлено на конкретного рода программы и встречается не более чем у 10% такого рода программ.

Таким образом, KB способны размножаться, внедряться в программы, передаваться по линиям связи, сетям обмена информацией, выводить из строя системы управления и т.п.

В настоящее время, компьютерные вирусы представляют собой наибольшую опасность из всех видов информационного оружия. Согласно проведенному независимыми экспертами опросу, в 1995 году от компьютерных вирусов пострадало более 60% компаний, активно использующих информационные технологии.

Средства несанкционированного доступа (СНСД) - это класс программ с потенциально опасными последствиями.

К СНСД относится всевозможное штатное программное обеспечение СОИ, которое противник может использовать для нарушения целостности операционной системы или вычислительной среды. Часто этот тип программного обеспечения используется для анализа систем защиты, с целью их преодоления и реализации НСД к информационным ресурсам СОИ [54].

Программные закладки (ПЗ) - класс программ с потенциально опасными последствиями.

Отличительный признак между средствами несанкционированного доступа и программными закладками - это наличие для первых и отсутствие для вторых функции преодоления защиты.

Выделяют несколько видов ПЗ: троянская программа, логическая бомба, логический люк, программная ловушка, программный червь.

Троянская программа - программа, имеющая законный доступ к системе, но выполняющая и скрытые (необъявленные) функции.

Логическая бомба - программа, осуществляющая злоумышленные действия при выполнении ряда определенных логических условий.

В качестве примера логических бомб можно назвать программные закладные устройства, заранее внедряемые в информационно-управляющие центры военной инфраструктуры, чтобы по сигналу или в установленное время привести их в действие.

Логический люк - механизм внутри операционной системы (программного обеспечения), позволяющий программе злоумышленника получить привилегированную функцию или режим работы (которые ему не были разрешены).

Логическими люками могут быть различного рода ошибки, сознательно вводимые злоумышленниками в программное обеспечение объекта.

Программная ловушка - программа, использующая ошибки или неоднозначности в программном обеспечении.

Программный червь - программа, маскирующаяся под системные средства поиска свободных вычислительных ресурсов в сети.

Сетевым червем называется компьютерный вирус, обладающий свойством самостоятельного распространения в СОИ и заражающий элементы СОИ, функциональные сегменты СОИ либо СОИ целиком.

Основные этапы функционирования сетевого червя следующие:

1) поиск в СОИ цели воздействия (в подавляющем большинстве случаев ПЭВМ с известным сетевым адресом);

2) передача по СОИ АСУ своего кода на атакуемую ПЭВМ;

3) получение управления в операционной системе атакуемой ПЭВМ;

4) переход к п. 1.

Основной проблемой при функционировании сетевого червя является получение управления в операционной системе атакуемой ПЭВМ. Для этого необходимо определить идентификатор и пароль абонента либо уязвимые места механизмов защиты информации. Поэтому сетевой червь должен содержать специальный программный модуль преодоления рубежей защиты (например, перехвата пароля).

Все существующие виды ПЗ можно разбить на классы в соответствии с целью их создания [74]:

-

ПЗ класса "исследователь";

-

ПЗ класса "перехватчик";

-

ПЗ класса "разрушитель";

-

ПЗ класса "активная помеха".

Кроме того, программные закладки можно классифицировать по методу и месту их внедрения и применения (то есть, по способу доставки в систему):

-

закладки, ассоциированные с программно-аппаратной средой (BIOS);

-

закладки, ассоциированные с программами первичной загрузки (находятся в MasterBoot Record или BOOT - секторах активных разделов);

-

закладки, ассоциированные с загрузкой драйверов, командного интерпретатора, сетевых драйверов, то есть загрузкой ОС;

-

закладки, ассоциированные с прикладным программным обеспечением общего назначения (встроенные в клавиатурные и экранные драйверы, программы тестирования ПЭВМ, утилиты и оболочки типа NORTON);

-

исполняемые модули, содержащие только код закладки (как правило, внедряемые в пакетные файлы типа .ВАТ);

-

модули-имитаторы, совпадающие с некоторыми программами, требующими ввода конфиденциальной информации, по внешнему виду;

-

закладки, маскируемые под программные средства оптимизационного назначения (архиваторы, ускорители и т.д.);

-

закладки, маскируемые под программные средства игрового и развлекательного назначения (как правило, используются для первичного внедрения закладок типа "исследователь").