- •Лекція 1. Основи побудови комп’ютерних мереж.

- •1.1. Основні поняття

- •Рівень якості мережевого сервісу

- •Узагальнена структура комп’ютерної мережі

- •Технологія клієнт-сервер

- •Еволюція комп’ютерних мереж

- •Мережі із складною нерегулярною топологією

- •1.2. Об'єднані комп'ютерні мережі

- •1.3. Системна мережева архітектура Процеси

- •Еталонна модель взаємодії відкритих систем

- •Системна мережева архітектура sna

- •Системна мережева архітектура dna

- •Системна архітектура мережі ретрансляції кадрів

- •Системна архітектура мережі атм

- •Лекція 2. Локальні комп’ютерні мережі.

- •2.1. Фізичне середовище передачі дискретних сигналів Коаксіальний кабель

- •Вита пара

- •Оптоволоконний кабель

- •2.2. Синхронізація процесу передачі даних. Синхронізація процесу передачі даних

- •2.3. Захист від помилок.

- •2.4. Базові мережеві топології. Зіркоподібні мережі

- •Мережі з шинною топологією

- •Кільцеві мережі

- •Деревоподібна топологія мережі

- •2.5. Логічна організація мережі

- •2.6. Доступ абонентських систем до загального середовища передачі

- •Метод випадкового доступу

- •Метод синхронного поділу часу

- •Метод маркерного доступу

- •Метод вставки регістра

- •2.7. Керування логічним каналом локальних мереж

- •Особливості еталонної моделі локальної мережі.

- •Лекція 3. Мережа Ethernet.

- •3.1. Мережа Ethernet

- •Структура кадру стандарту ieee-802.3

- •Фізичний рівень мережі Ethernet

- •Структура сегмента мережі Ethernet 10base5

- •Структура сегмента мережі Ethernet 10base2

- •3.2. Мережа Ethernet 10base-т

- •Комутатори мережі Ethernet 10base-т

- •Мережа Fast Ethernet

- •Мережа Ethernet із швидкістю передачі 10 Гбіт/с

- •3.3. Мережа з маркерним методом доступу (стандарт ieee‑802.4)

- •Організація логічного кільця

- •Структура кадру мережі стандарту ieee-802.4

- •Генерація маркера

- •Формування логічного кільця

- •Встановлення нового наступника

- •Лекція 4. Кільцеві мережі Token Ring і fddi.

- •4.1. Мережа Token Ring. Організація мережі

- •Структура кадрів

- •Передача даних

- •Загальне керування мережею

- •Структура мережі

- •4.2. Мережа fddi Організація мережі

- •Керування мережею

- •Структура кадрів

- •Фізичний рівень протоколу

- •5.1. Безпровідне середовище передачі інформації

- •Електромагнітний спектр частот

- •Наземний зв’язок з використанням надвисоких частот

- •Супутниковий зв’язок

- •Широкомовні безпровідні радіоканали

- •Зв’язок в інфрачервоному діапазоні

- •Ущільнення каналів при безпровідній передачі інформації

- •5.2. Архітектура і компоненти бездротової мережі. Стандарт ieee 802.11

- •Бездротові мережі без інфраструктури

- •Розширення протоколу ieee 802.11g

- •Бездротова мережа з інфраструктурою

- •5.3. Рівень керування доступом до середовища

- •Функція розподіленої координації dcf з використанням csma/ca

- •Функція розподіленої координації dcf з використанням алгоритму rts/cts

- •Функція централізованої координації pcf

- •Лекція 6. Канали передачі даних глобальних мереж

- •6.1. Структура каналів

- •Типи каналів

- •6.2. Структура кадрів даних

- •Структура кадру протоколу ddcmp

- •Лекція 7. Комунікаційна система глобальних мереж.

- •7.1. Мережа передачі даних

- •Способи комутації

- •Процедура передачі даних.

- •Вузол комутації повідомлень.

- •7.2. Протоколи мереж комутації пакетів

- •Загальний формат пакету.

- •7.3. Обмін даними

- •Лекція 8. Маршрутизація в мережах передачі даних.

- •8.1. Способи маршрутизації

- •Проста маршрутизація

- •Табличні методи маршрутизації

- •Динамічна маршрутизація

- •8.2. Алгоритми вибору найкоротшого шляху

- •Алгоритм Дейкстри

- •Алгоритм Форда-Фалкерсона

- •8.3. Протоколи маршрутизації.

- •Лекція 9.Керування мережевим трафіком.

- •9.1. Рівні керування трафіком

- •9.2. Керування трафіком на рівні каналів каналів передачі даних

- •9.3. Керування трафіком на мережевому рівні.

- •9.4. Регулювання інтенсивності вхідного трафіка

- •Лекція 10. Стек протоколів tcp/ip – основа мережі Інтернет.

- •10.1. Порівняння еталонних моделей osi і tcp/ip

- •10.2. Мережевий рівень в Інтернет

- •Система ip-адресації

- •Система доменних імен

- •10.3. Транспортна служба

- •Типи мережевих з'єднань і класи транспортних протоколів

- •Логічна модель транспортного рівня

- •10.4. Транспортні протоколи Інтернету

- •Лекція 11. Мережа атм.

- •11.1. Основні принципи технології атм

- •11.2. Віртуальні канали і віртуальні шляхи

- •11.3. Установлення з’єднань в мережі атм

- •11.4. Системна архітектура мережі атм

- •Протоколи рівня адаптації атм

- •Структура рівня адаптації атм

- •11.5. Маршрутизація в мережах атм

- •11.6. Протокол pnni

- •Обмін маршрутною інформацією

- •Адресна доступність

- •Засоби сигналізації протоколу pnni

- •Лекція 12. Мережева технологія mpls.

- •12.1. Основні можливості мpls

- •Структура міток мpls

- •Місце мpls серед інших технологій

- •12.2. Процес функціонування мpls

- •Відношення між ре і р - маршрутизаторами

- •12.3. Переваги mpls

- •12.4. Підтримка QoS

- •12.5. Створення vpn з'єднань за допомогою mpls

- •Лекція 13. Мережеві операційні системи.

- •13.1. Основи організації операційних систем

- •13.2. Структура сучасних операційних систем

- •Керування процесами

- •Файлові системи

- •13.3. Операційна система NetWare Служба каталогів

- •Дерево каталогів

- •Контроль за правом доступу до об’єкта й атрибута.

- •Nds і файлова система

- •13.3. Операційна система unix Структура операційної системи unix

- •Процеси

- •Файлова система unix

- •13.5. Операційна система Windows nt Структура операційної системи Windows nt

- •Системний рівень

- •Доменний підхід

- •Лекція 14. Основи безпеки комп’ютерних мереж.

- •14.1. Проблеми безпеки мереж

- •14.2. Категорії безпеки

- •14.3. Злом інформації

- •Доступ до терміналу

- •Підбір пароля

- •Одержання пароля на основі помилок у реалізації системи

- •Прослуховування трафіку

- •14.4. Захист від атак Мережеві компоненти, що атакують

- •Підслуховування

- •Атаки на транспортному рівні

- •Активні атаки на рівні tcp

- •Системи виявлення атак

- •14.5. Системи захисту

- •14.6. Криптографічні засоби захисту

- •Електронний цифровий підпис

- •Традиційна криптографія

- •Одноразові блокноти

- •Алгоритми із секретним ключем

- •Стандарт шифрування даних (des)

- •Алгоритми з відкритим ключем

- •Апаратні засоби захисту

- •14.8. Міжмережевий екран

- •Типи міжмережевих екранів

- •Архітектура брандмауера

- •Брандмауер із двоспрямованим хостом

- •Хост-бастіон

- •Брандмауер із екрануючою підмережею

- •Лекція 15. Адміністрування комп’ютерних мереж

- •15.1. Планування мережі

- •Аналіз причин впровадження мережевої технології

- •15.2. Аналіз місця розташування

- •Складання переліку додаткового устаткування

- •Аналіз сумісності використовуваного устаткування

- •Програмне забезпечення в якості консультанта

- •15.3. Складання конфігурації

- •15.4. Основи побудови структурованої кабельної системи

- •Підсистеми структурованої кабельної системи

- •15.5. Стандарти структурованої кабельної системи

- •15.6. Планування структури каталогів серверу

- •Одержання списків конфігурації

- •Розклад установки

- •15.7. Процес навчання

- •15.8. Системний журнал

- •15.9. Керування мережею

- •Аналіз роботи системи

- •Резервне копіювання даних

- •Що дублювати

- •Коли копіювати інформацію

- •Типи резервних копій

- •Ведення системного журналу

- •15.10. Віддалене керування

- •15.11. Оцінка додатків

- •Конспект лекцій з навчальної дисципліни «Комп’ютерні мережі»

Формування логічного кільця

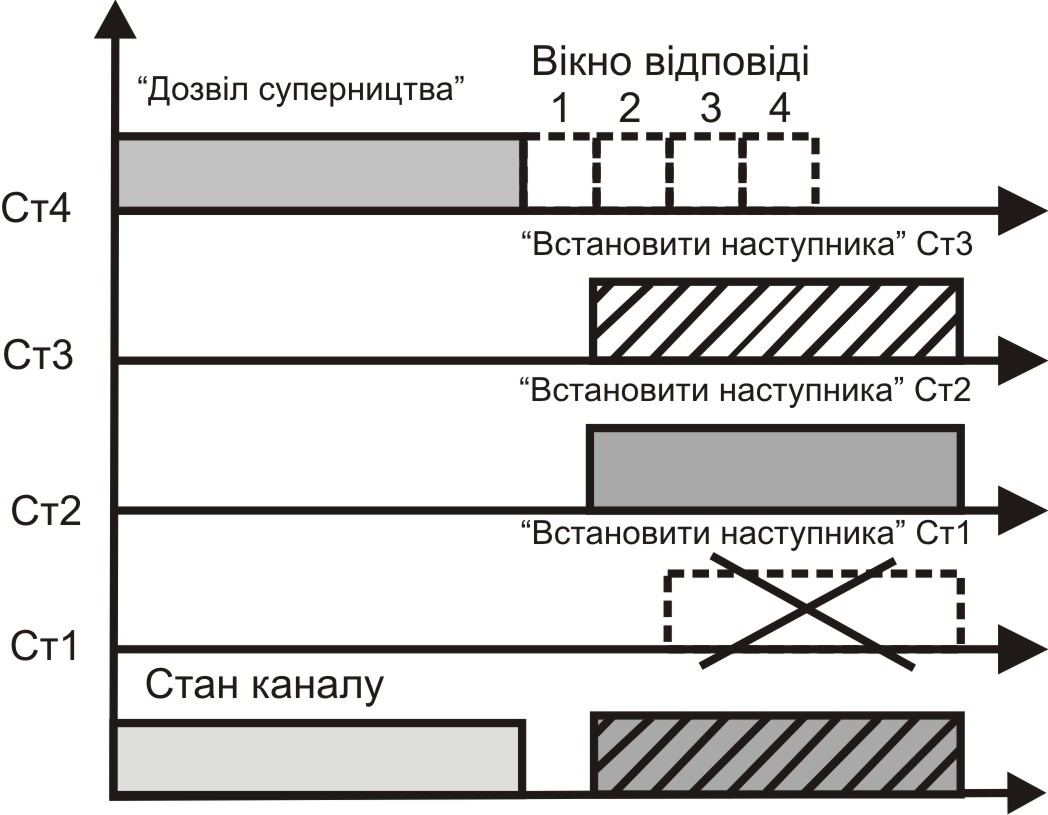

Відсутність логічного кільця спонукає абонентську систему АС4 до його формування через процедуру контрольованого суперництва абонентських систем. З цією метою абонентська система передає кадр «Дозвіл суперництва», за яким ідуть чотири вікна відповіді (рис. 3.21). Абонентські системи АС1, АС2, АС3, що бажають підключитися до логічного кільця, вибирають згідно зі значеннями перших двох розрядів своєї адреси одне з вікон відповіді і, якщо попереднє вікно відповіді є вільним, починають передачу кадру «Встановити наступника». У полі адреси одержувача цього кадру вказується адреса абонентської системи, яка надіслала кадр «Дозвіл суперництва», а в полі даних абонентська система містить свою власну адресу. За цією інформацією абонентська система, що ініціює логічне кільце, визначає свого наступника.

Рис. 3.21. Початковий етап формування логічного кільця

У нашому прикладі абонентські системи АС2 і АС3 мають однакове значення двох перших розрядів адрес, тому вони поміщають свої кадри «Встановити наступника» у одне й те саме вікно відповіді. Це призводить до спотворення інформації і повторної спроби встановити наступника. Абонентська система АС1 взагалі не дістає доступу до середовища передачі, оскільки в допустимий для неї момент часу передачі канал виявляється зайнятим.

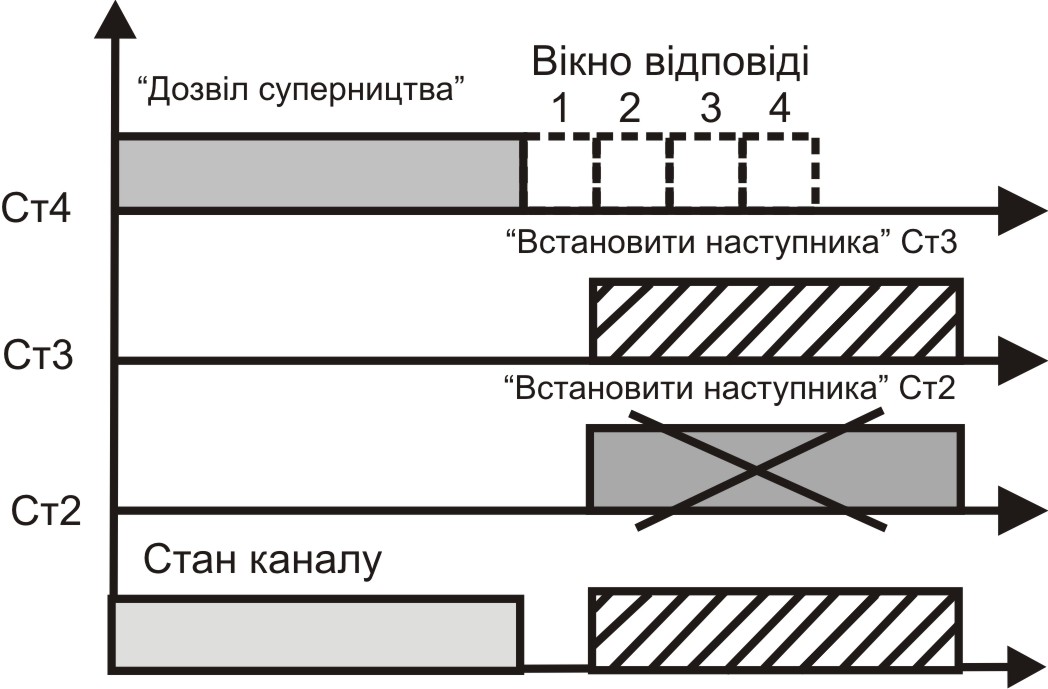

Виявивши зіткнення кадрів, абонентська система АС4 повторно передає кадр «Дозвіл суперництва» (рис. 3.22), надаючи абонентським системам АС2 і АС3 можливість розв’язати між собою конфліктну ситуацію. У такому разі використовуються два наступних розряди адреси, більшим з яких є значення абонентської системи АС3. Завдяки цьому абонентська система АС3 без перешкод передає кадр «Встановити наступника», підключаючись слідом за абонентською системою АС4 до логічного кільця. Процес повторюється до підключення всіх бажаючих абонентських систем.

Рис. 3.22. Повторна спроба встановити наступника

Встановлення нового наступника

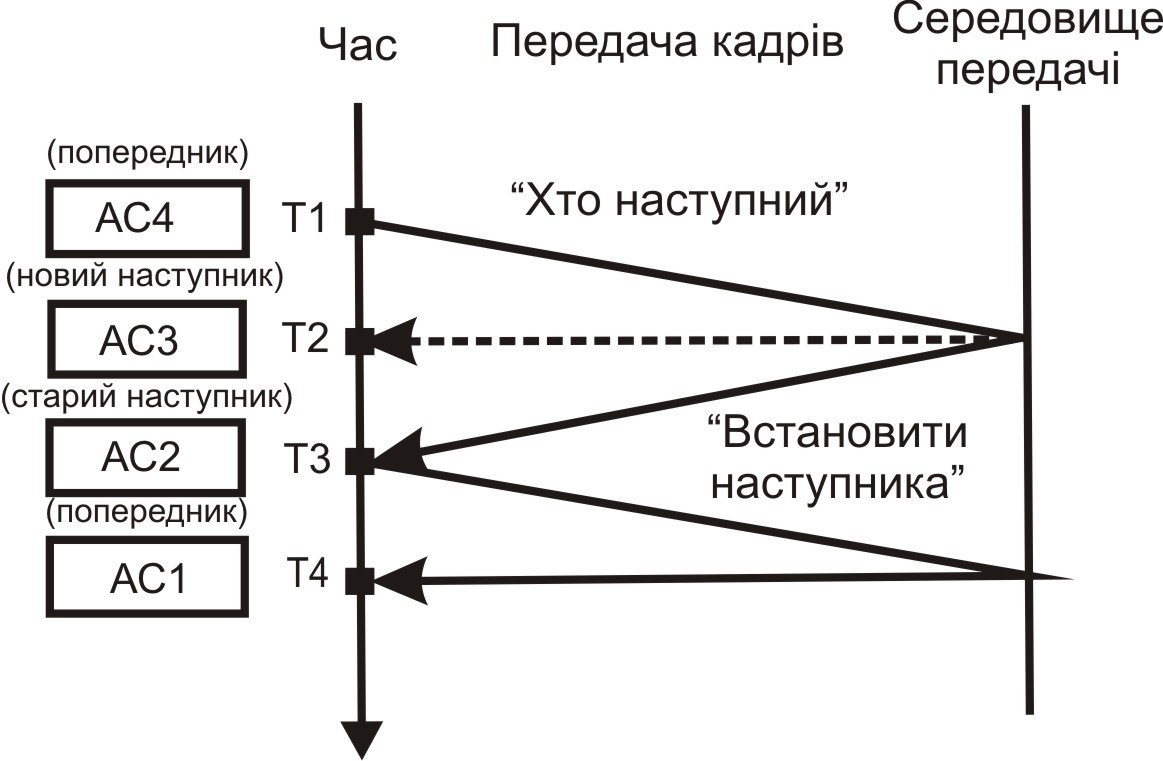

Після закінчення процедури формування логічного кільця абонентська система з максимальною адресою переходить у стан «Використання маркера» і починає передачу кадрів даних. Нехай це буде абонентська система АС4. Коли передачу останнього кадру даних закінчено, на що вказує значення нуль у 3, 6 і 7-му розрядах кінцевого обмежувача кадрів, абонентська система АС4 передає маркер наступній абонентській системі АС3 логічного кільця. Проте на цьому її робота не закінчується. Абонентська система, яка передала маркер, прослуховує середовище передачі з метою пересвідчитись у тому, що абонентська система-наступник перебуває в робочому стані й одержала кадр маркера. Виявивши помилкові сигнали або кадр з неправильною контрольною послідовністю, абонентська система вичікує протягом часу, який дорівнює тривалості чотирьох вікон відповіді, після чого повторно передає кадр маркера. Якщо і друга спроба буде безуспішною, то абонентська система припускає, що її наступник — абонентська система АС3 — перебуває в неробочому стані. У цьому разі абонентська система АС4 ініціює процес пошуку чергового наступника, відсилаючи керуючий кадр «Хто наступний?» (рис. 3.23).

У полі даних цього кадру вказується адреса старого наступника — абонентської системи АС3. Як уже зазначалося, за кадром «Хто наступний?» йде три вікна відповіді. Абонентська система, адреса попередника якої збігалася з вмістом поля даних цього кадру, відсилає кадр «Встановити наступника». Абонентська система АС2 в поле адреси одержувача кадру «Встановити наступника» заносить адресу відправника останнього прийнятого кадру, тобто адресу абонентської системи АС4. У поле даних кадру «Встановити наступника» абонентська система АС2 заносить власну адресу. Отже, одержувачем цього кадру стає абонентська система АС4, яка за вмістом поля даних кадру «Встановити наступника» визначає, що її новий наступник — абонентська система АС2. Проте така процедура дає можливість «обминути» тільки одну абонентську систему. При двох і більше виключених абонентських системах адреса старого наступника для жодної з активних абонентських систем не збігатиметься з адресою її попередника.

Рис. 3.23. Встановлення нового наступника, де: АС – абонентська система

Природно, що у цьому разі жодна з абонентських систем не передасть кадр «Встановити наступника». Виходять із цього становища так. Якщо після двох спроб передачі кадру «Хто наступний?» абонентська система АС4 не одержала відповіді, вона сама собі посилає кадр «Запит наступника 2» з власною адресою в адресних полях одержувача і відправника. Всі абонентські системи, що мають намір передавати дані, в інтервалі вікна посилають відповідь на цей кадр. Абонентська система з меншою адресою поміщає свій відповідний кадр «Встановити наступника» у перше вікно відповіді, а абонентська система з більшою адресою — у друге. Конфлікти, що виникають при цьому, як і раніше, розв’язуються за допомогою процедури «вікно відповіді». Якщо й після цього не відновиться логічне кільце, то абонентська система робить висновок про розрив кабелю або несправність свого приймача-передавача і переходить у стан «Черговий».

Під час роботи комп’ютерної мережі її логічне кільце може динамічно змінюватись, тобто абонентські системи можуть як відключатися, так і підключатися до нього.

Щоб відключитися від логічного кільця, абонентська система посилає своєму попереднику кадр «Встановити наступника» з адресою свого наступника у полі даних. Цим абонентська система вказує попередникові, що в нього буде новий наступник. Потім абонентська система переходить у стан «Черговий».

Підключення нових абонентських систем відбувається дещо складніше і нагадує процедуру генерації логічного кільця. Кожна абонентська система через певний час (n надходжень маркера) передає кадр «Запит наступника 1» або «Запит наступника 2» (у разі найменшої адреси абонентської системи). Як і раніше, у полі даних міститься адреса поточного одержувача. Абонентська система, адреса якої міститься між адресою абонентської системи, що запитує, і адресою її наступника, видає кадр «Встановити наступника». У полі адреси одержувача цього кадру вказується адреса абонентської системи, що послала запит на підключення, а в полі «Дані» абонентська система вказує свою власну адресу. За цією інформацією абонентська система, що послала кадр «Запит наступника 1 (2)», запам’ятовує адресу нового наступника. Одночасно з цим її поточний наступник змінює значення адреси свого попередника, стаючи наступником новопідключеної абонентської системи.

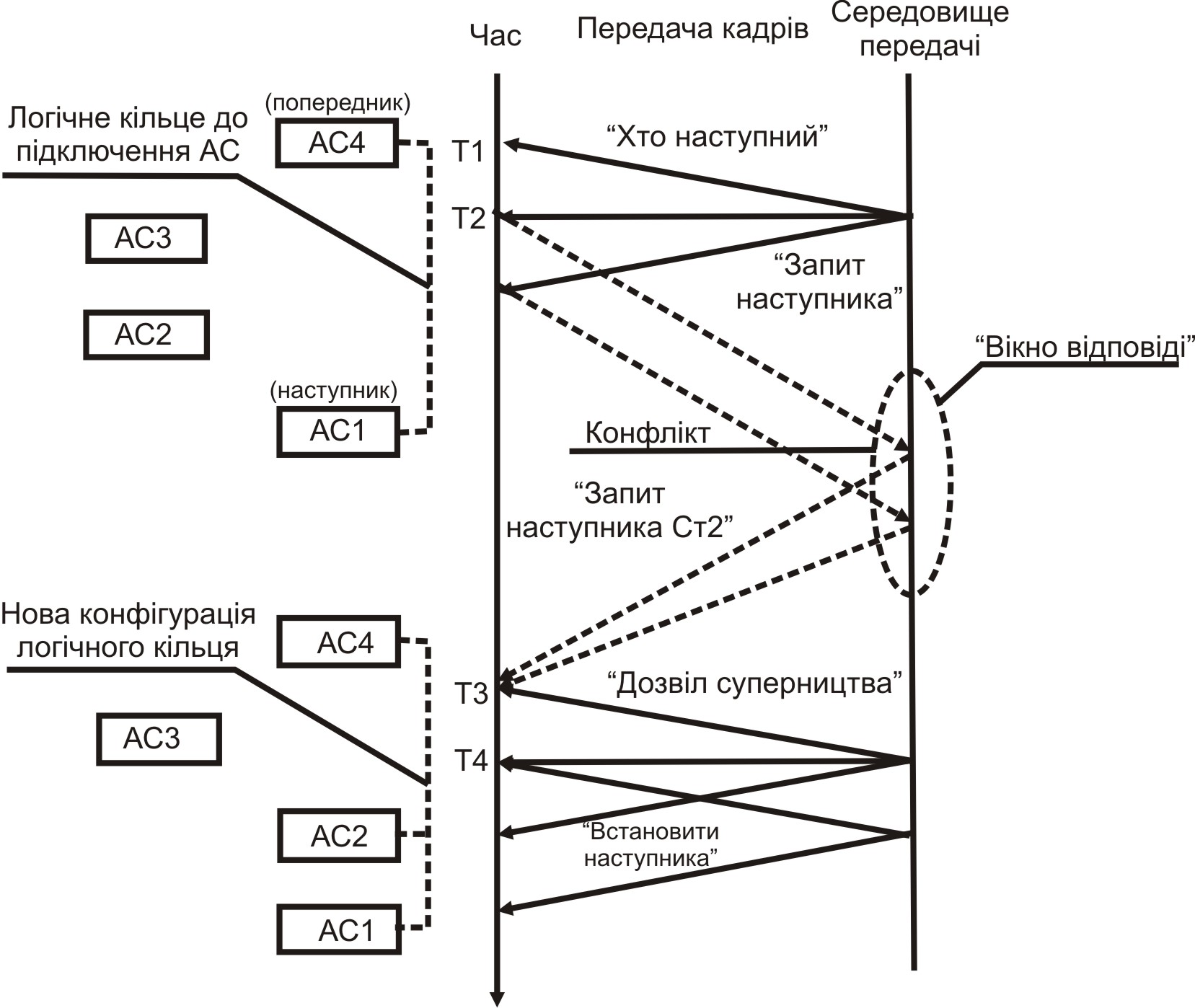

Коли між попередником абонентської системи та її наступником є кілька абонентських систем, що бажають підключитися до логічного кільця, виникає конфлікт. Його розв’язання здійснюється за допомогою процедури «вікно відповіді». Схему підключення нових абонентських систем у разі конфліктних ситуацій зображено на рис. 3.24.

Рис. 3.24. Розв’язання конфліктів при підключенні нових АС, де:

АС – абонентська система

Абонентська система АС4 є попередником абонентської системи АС1 у логічному кільці. Адреси абонентських систем АС3 і АС2 лежать у діапазоні між адресами абонентських систем АС4 і АС1, причому адреса абонентської системи АС3 більша за адресу абонентської системи АС2. Як завжди, процес підключення ініціюється кадром «Запит наступника», у відповідь на який абонентські системи АС3 і АС2 формують і передають у моноканал свої кадри «Встановити наступника». Потрапляючи практично одночасно у середовище передачі, ці кадри спотворюють один одного. Зафіксувавши конфлікт передачі, абонентська система АС4 після звільнення моноканалу передає кадр «Дозвіл суперництва», за яким ідуть чотири вікна відповіді. Внаслідок розв’язання конфліктної ситуації, здійснюваного за допомогою тієї самої процедури «Вікно конфліктів», абонентська система АС3, успішно передавши кадр «Встановити наступника», підключається до логічного кільця між абонентськими системами АС4 і АС1. Зважаючи на те, що при підключенні виник конфлікт, абонентська система АС3 ініціює процедуру підключення нових абонентських систем, унаслідок чого здійснюється підключення абонентської системи АС2. При цьому конфлікт не спостерігається, тому що АС2 є єдиною абонентською системою, яка вимагає підключення.

Залежно від використовуваних мережевих засобів може реалізовуватися різна топологія мережі: лінійна, зірко- або деревоподібна. Основною областю застосування мереж стандарту IEEE-802.4 є сфера виробничих мереж, де висуваються жорсткі вимоги до мережевого трафіка.