Духан Е.И. и др. Применение программно-аппаратных средств защиты компьютерной информации, 2008

.pdf

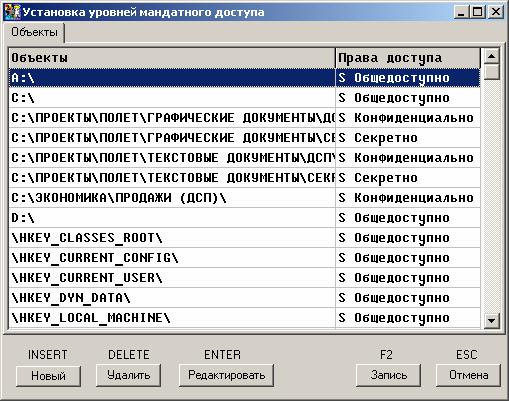

ме «Редактор прав доступа» (рис. 2.58). Чтобы присвоить выделенному пользователю уровень допуска, нужно выполнить команду меню Команды Уровень доступа и в открывшемся диалоговом окне выбрать требуемый уровень. Присвоение ресурсам меток конфиденциальности осуществляется в диалоговом окне «Установка уровней мандатного доступа» (рис. 2.60), которое открывается командой меню Команды Мандатный доступ. Для присвоения метки конфиденциальности ресурсу его необходимо добавить в список, указав соответствующий уровень допуска. При добавлении в список каталога существует возможность выбрать, будут ли наследоваться метки конфиденциальности подкаталогами и файлами этого каталога.

Рис. 2.60. Присвоение ресурсам меток конфиденциальности

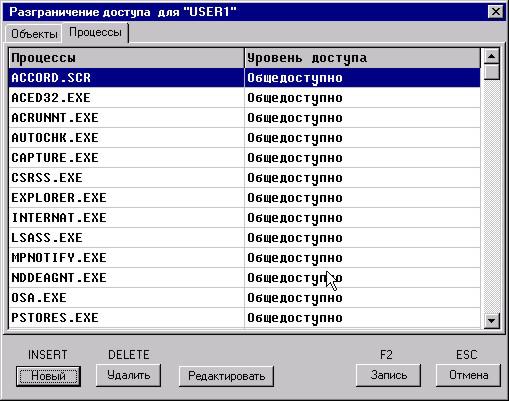

Для каждого пользователя есть список процессов и соответствующих им уровней допуска, что позволяет ограничить доступ приложений к конфиденциальным данным. Чтобы просмотреть или изменить этот список, нужно в окне «Редактор прав доступа» щелкнуть на значке с тремя точками справа от поля «Доступ к объектам» и выбрать вкладку «Процессы» в открывшемся диалоговом окне (рис. 2.61).

Таким образом, доступ к ресурсу будет получен только в том случае, если пользователь имеет уровень допуска больше или равный значению метки конфиденциальности этого ресурса. Кроме того, при обращении проверяется уровень допуска процесса, который обращается к ресурсу, и если этот уровень меньше значения метки, в доступе будет отказано.

131

Рис. 2.61. Присвоение меток конфиденциальности процессам

К сожалению, в СЗИ «Аккорд-NT/2000» версии 2.0 не реализована защита от записи конфиденциальных данных в несекретные каталоги. То есть существует возможность открыть секретный документ, а затем, воспользовавшись командой меню Файл Сохранить как…, сохранить этот документ в любой доступный каталог. Можно также скопировать файл из секретного каталога в несекретный средствами программы «Проводник» (если при помощи «Проводника» разрешено работать с секретными данными).

ВЫПОЛНИТЬ!

3.Назначить созданным учетным записям пользователей уровни допуска в соответствии с табл. 2.1.

4.Создать иерархическую структуру каталогов, как показано на рис. 2.1. Назначить созданным каталогам метки конфиденциальности в соответствии с их названиями.

5.Установить следующие уровни допуска для приложений пользователя Кли-

нов: «%SystemRoot%\explorer.exe» — «Секретно», «%SystemRoot%\ system32\notepad.exe» — «Секретно». Для пользователя Ювченко: «%SystemRoot%\explorer.exe» — «Конфиденциально», «%SystemRoot%\system32\ notepad.exe» — «Конфиденциально».

6.Зарегистрироваться в системе пользователем Клинов. Запустив «Проводник», просмотреть содержимое созданных каталогов. Все ли каталоги отображаются?

132

7.При помощи редактора «Блокнот» создать короткий текстовый документ «Клинов_секр.txt» и сохранить его в каталоге «C:\Проекты\Полет\ Текстовые документы \Секретно». Затем создать текстовый документ «Клинов_нс.txt» и сохранить его в каталоге «C:\Проекты\ Полет\Текстовые документы\Несекретно».

8.Попытаться открыть созданные файлы текстовым редактором «Wordpad». Какие файлы открыть не получилось? С чем это связано?

9.Выйти из системы и зарегистрироваться пользователем Ювченко. При помощи «Проводника» просмотреть содержимое созданных каталогов. Какие каталоги отображаются?

2.5.6. Реализация дискреционной модели разграничения доступа

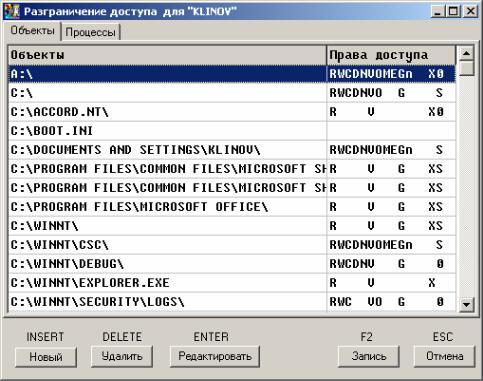

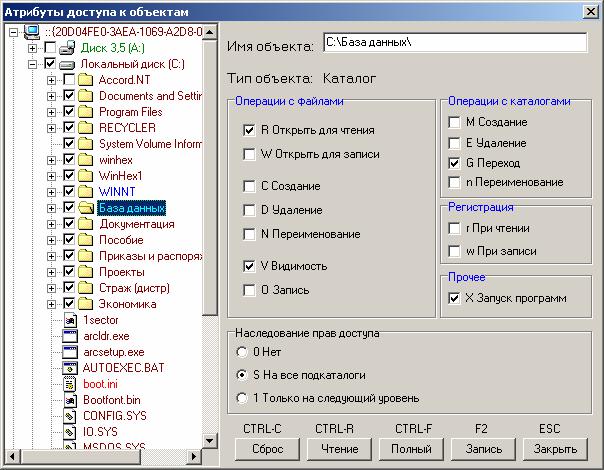

Дискреционная модель разграничения доступа реализована в СЗИ «Ак- корд-NT/2000» посредством создания списка контроля доступа для пользователей и групп пользователей. Чтобы изменить данный список, необходимо в программе «Редактор прав доступа» выбрать учетную запись пользователя, а затем щелкнуть на значке с тремя точками справа от поля «Доступ к объектам». Будет открыто диалоговое окно, общий вид которого показан на рис. 2.62. Добавление новой записи (каталога, файла или раздела реестра) производится нажатием кнопки «Новый», выбором требуемого ресурса в диалоговом окне «Атрибуты доступа к объектам» (рис. 2.63) и последующей установкой требуемых разрешений на доступ. Для каталогов и разделов реестра существует возможность включить наследование прав доступа. Чтобы сохранить сделанные изменения, необходимо нажать кнопку «Запись».

Рис. 2.62. Изменение списка контроля доступа пользователя

133

Рис. 2.63. Диалоговое окно «Атрибуты доступа к объектам»

СЗИ позволяет блокировать доступ пользователей к дисководам гибких магнитных и компакт-дисков путем включения соответствующих записей в список контроля доступа, однако разработчиками не предусмотрены средства, которые могли бы предотвратить копирование конфиденциальной информации на съемные носители. Таким образом, если пользователь имеет доступ к конфиденциальной информации и может пользоваться дисководом (имеет доступ на запись), то он автоматически имеет возможность скопировать на съемный диск любые доступные ему конфиденциальные файлы.

ВЫПОЛНИТЬ!

10.Разграничить права доступа пользователей к созданным каталогам в соответствии с табл. 2.2, дополнительно разрешив пользователю Ювченко доступ на запись к каталогу «C:\Проекты» и его подкаталогам.

11.Создать пользователем Администратор короткий текстовый файл «DB.txt» и сохранить его в каталоге «C:\База данных». Убедиться, что пользователь Клинов может прочитать, но не может изменить содержимое этого файла.

12.Создать в каталоге «C:\Приказы и распоряжения» пользователем Клинов короткий текстовый файл «Приказ1.txt» с приказом об увольнении Ювченко. Убедиться, что Ювченко сможет прочитать приказ о своем увольнении, но не сможет изменить его.

134

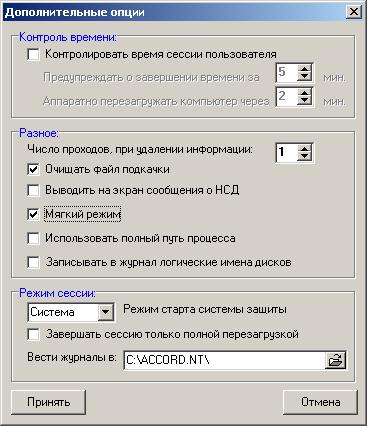

2.5.7. Обеспечение замкнутости программной среды

Механизм замкнутой программной среды реализуется в СЗИ «АккордNT/2000» путем установки для пользователей глобального запрета на запуск программ и разрешения запуска лишь определенных исполняемых файлов. Для настройки системы может быть использован так называемый «мягкий режим», который заключается в следующем: пользователю разрешается запуск всех исполняемых файлов, причем факт запуска фиксируется в «Журнале событий». Администратор безопасности должен проанализировать содержимое журнала, определить, какие программы должны запускаться пользователем и операционной системой для нормальной работы, а затем установить разрешение на запуск программ для каталогов или отдельных файлов в списке контроля доступа пользователя (рис. 2.62). Включение «мягкого режима» производится в программе «Настройка комплекса Аккорд-NT» в диалоговом окне «Дополнительные опции» (рис. 2.64), которое открывается командой меню Параметры Дополнительные опции. Глобальный запрет запуска программ производится снятием отметки «Запуск программ» для всех фиксированных и съемных дисков («A:\», «C:\», «D:\» и т. д.) в списке контроля доступа пользователя (рис. 2.63). Таким образом, обеспечение замкнутости программной среды реализуется, как и в СЗИ «Dallas Lock», средствами дискреционного разграничения доступа. Чтобы исключить возможность модификации исполняемых файлов, необходимо следить, чтобы эти файлы не были доступны пользователю на изменение.

ВЫПОЛНИТЬ!

13.Зарегистрироваться в системе Администратором, запретить пользователям Клинов и Ювченко запуск программ со съемных и фиксированных носителей. Разрешить выполнение программ, находящихся в каталоге «%SystemRoot%», запретив их изменение. Включить «мягкий режим», перезагрузить компьютер и зарегистрироваться пользователем Клинов. Дождаться окончания загрузки ОС Windows, после чего выйти из системы и зарегистрироваться Администратором. Запустить программу «Просмотр журнала событий» из группы «Аккорд-NT» и открыть предпоследний файл журнала (он содержит сведения о сеансе Клинова). Выяснить, какие каталоги должны быть доступны пользователю на запись, чтобы операционная система могла нормально функционировать, и добавить эти каталоги в списки разграничения доступа пользователей (у каталогов, доступных на запись, должно быть снято разрешение на запуск программ). Выключить «мягкий режим» и проверить, смогут ли Клинов и Ювченко загрузить Windows. При возникновении ошибок, вновь воспользоваться «мягким режимом».

14.Проверить, может ли пользователь Клинов запустить «Калькулятор»

(«%SystemRoot%\system32\calc.exe»). Может ли он запустить Internet Explorer («C:\Program Files\Internet Explorer\iexplore.exe»)? Может ли запус-

тить Internet Explorer Администратор?

135

15.Проверить, имеет ли пользователь Клинов возможность изменить содержи-

мое каталога «%SystemRoot%\system32».

Рис. 2.64. Включение «мягкого режима»

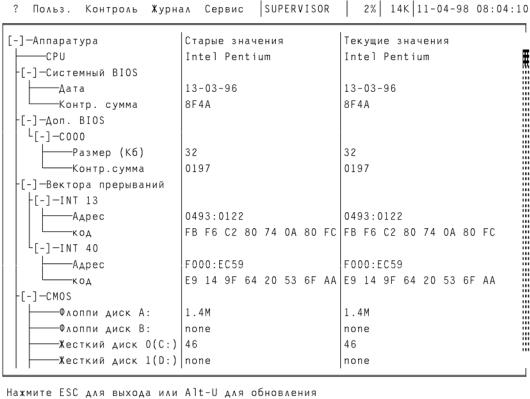

2.5.8. Контроль целостности

Контроль целостности средствами СЗИ «Аккорд-NT/2000» может осуществляться на этапе начальной идентификации и аутентификации пользователя, в процессе загрузки операционной системы, а также в процессе работы пользователя.

На этапе начальной идентификации может контролироваться целостность следующих категорий объектов:

•служебной информации об аппаратуре ПЭВМ;

•содержимого BIOS;

•служебных областей жесткого диска (главной загрузочной записи и загрузочной записи);

•файлов на жестком диске;

•ключей реестра ОС Windows.

Чтобы настроить контроль целостности указанных объектов необходимо зарегистрироваться в системе администратором безопасности (пользователем SUPERVISOR в терминологии «Аккорд») и выбрать в открывшемся после прохождения процедуры аутентификации меню пункт «Администрирование». Будет запущена программа, позволяющая управлять настройками СЗИ, в том чис-

136

ле в части контроля целостности. Выбрать контролируемые ресурсы можно через меню «Контр» этой программы. При выборе одного из пунктов меню открывается диалоговое окно (рис. 2.65), которое позволяет настроить, проверку целостности каких объектов необходимо производить на этапе загрузки. Включение и отключение контроля целостности отдельных объектов производится нажатием клавиш «+» и «–» соответственно (в нижней части окна расположена подсказка со всеми используемыми клавиатурными сокращениями). По умолчанию выполняется только контроль целостности аппаратуры компьютера, что позволяет отследить изменения, вносимые в его аппаратную конфигурацию. В случае обнаружения факта нарушения целостности, дальнейшая загрузка компьютера блокируется для всех пользователей, кроме администратора безопасности.

Рис. 2.65. Настройка контроля целостности служебной информации

В ПЗУ АМДЗ записана программа, позволяющая читать большинство распространенных файловых систем (FAT12, FAT16, FAT32, NTFS, EXT2FS и ряд других), поэтому возможен контроль целостности отдельных файлов до начала загрузки операционной системы. Это позволяет убедиться, например, в неизменности программ-драйверов, которые загружаются до регистрации пользователя в операционной системе и имеют полный доступ к аппаратуре ПЭВМ. Кроме того, разработчики СЗИ реализовали функцию чтения файлов реестра ОС Windows, что дает возможность проконтролировать, не были ли модифицированы отдельные его ключи. Следует отметить, что каталоги и файлы с длинными именами отображаются дважды: один раз нормально и один раз с использованием короткого имени. Чтобы контроль целостности проходил правильно,

137

необходимо выбирать файлы с коротким именем (это порой затруднительно, так как кириллические символы заменяются шестнадцатеричными кодами).

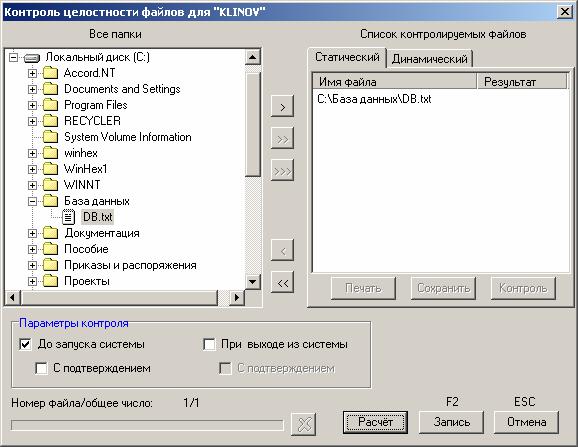

На этапе загрузки операционной системы и в процессе работы производится контроль целостности файлов, выбранных с использованием программы «Редактор прав доступа» (рис. 2.58). Диалоговое окно, в котором выполняется настройка контроля целостности, открывается нажатием значка с тремя точками в поле «Контроль целостности». Общий вид этого диалогового окна показан на рис. 2.66.

Рис. 2.66. Настройка контроля целостности файлов

Диалоговое окно состоит из двух областей: слева отображается содержимое жесткого диска ПЭВМ, а справа — список контролируемых файлов. Предусмотрено два вида контроля целостности: «статический» и «динамический». Для каждого из видов существует отдельный список контролируемых файлов, расположенный на соответствующей вкладке. Чтобы добавить файл в список контроля целостности, необходимо выбрать его, а затем нажать кнопку со стрелкой вправо в центре окна. Кнопка с двумя стрелками предназначена для добавления содержимого целого каталога, а кнопка с тремя стрелками позволяет добавлять файлы по маске. После того как список контролируемых файлов сформирован, необходимо нажать кнопку «Расчет», чтобы вычислить их контрольную сумму. Для этого потребуется считать содержимое персонального идентификатора пользователя.

138

Статический контроль целостности может осуществляться при загрузке операционной системы и при выходе пользователя из системы. Для исполняемых файлов есть возможность осуществлять так называемый «динамический» контроль целостности, который проводится при попытке запуска файла на выполнение. Если в процессе проверки контрольная сумма файла не совпадает с эталонной, запуск блокируется. Этот способ можно порекомендовать для проверки целостности приложений, которые запускаются пользователем в ходе работы (текстовый или табличный редактор, САПР, СУБД и пр.).

ВЫПОЛНИТЬ!

16.Зарегистрировавшись Администратором, создать в корневом каталоге диска «C:\» текстовый файл «system.txt». Перезагрузить компьютер, зарегистрироваться Администратором и настроить контроль целостности этого файла. Затем загрузить операционную систему, изменить содержимое файла и еще раз перезагрузить компьютер. Попытаться зарегистрироваться пользователем Клинов. Удалось ли это? Зарегистрироваться Администратором, пересчитать контрольную сумму файла «C:\system.txt» и продолжить загрузку.

17.В программе «Редактор прав доступа» настроить контроль целостности файла «C:\База данных\DB.txt» при загрузке для пользователя Клинов. Рассчитать контрольную сумму, предъявив персональный идентификатор этого пользователя. Изменить содержимое файла, выйти из системы и попытаться зарегистрироваться пользователем Клинов. Удалось ли это? Зарегистрироваться Администратором и повторно рассчитать контрольную сумму.

18.Скопировать приложение «Калькулятор» в каталог «C:\Проекты\Полет\ Текстовые документы\Несекретно» (он доступен на запись всем пользователям). Настроить динамический контроль целостности этого файла. Зарегистрироваться пользователем Клинов и убедиться, что он может запустить на выполнение указанный файл. Затем подменить этот файл другим, тоже исполняемым (например, файлом «notepad.exe», предварительно переименовав его). Попытаться запустить полученный в результате файл. Существует ли возможность сделать это?

19.Зарегистрироваться Администратором, открыть «Журнал событий» и загрузить предпоследний в списке файл (это события, которые были зарегистрированы в ходе сеанса пользователя Клинов). Найти записи, свидетельствующие о нарушении целостности файлов.

20.Запустить программу «Редактор прав доступа» и отключить контроль целостности всех файлов.

139

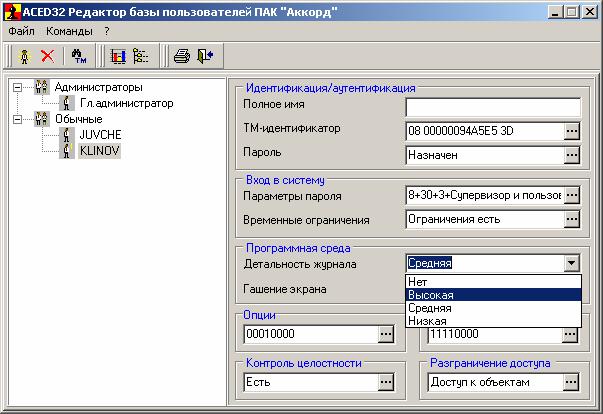

2.5.9. Регистрация событий

СЗИ «Аккорд-NT/2000» использует собственные средства регистрации событий. Для каждого сеанса пользователя автоматически создается новый файл журнала, детальность которого можно настроить в программе «Редактор прав доступа» (рис. 2.67).

Рис. 2.67. Настройка детальности журнала регистрации событий

Существуют четыре уровня детальности журнала: «нет», «низкая», «средняя» и «высокая». При включенном уровне «нет» в журнал попадают только события НСД. При включении уровня «низкий» в журнал дополнительно записываются события запуска исполняемых файлов, при «средней» детализации — все операции с файлами, при «высокой» — все события операционной системы. Более подробной настройки категорий регистрируемых событий не предусмотрено.

Журнал открывается из главного меню «Программы» командой

Аккорд-NT Просмотр журнала событий. При открытии программа пред-

лагает выбрать файл журнала. Название файла отражает время регистрации пользователя в системе. Например, файл с именем 20051024120929 соответствует 12:09:49 24 августа 2005 года. К сожалению, не открыв файл, нельзя узнать, отчет о сеансе какого пользователя содержится в файле. Общий вид диалогового окна с открытым файлом журнала показан на рис. 2.68.

140